En ce 31 juillet 2025, Proton a révélé son nouvel outil, le Proton Authenticator, ce produit open‑source se vend comme une alternative sérieuse aux applications 2FA classiques. L'application est disponible pour l'instant sur ios, android, windows, linux et macos. Pas d'extension navigateur à l'heure actuellle.

Par rapport à Proton Pass, ce nouvel outil sert uniquement pour le 2FA et ne requiert pas de connexion à son compte proton, tout est sauvegardé localement. Une synchronisation entre différents appareils peux cependant fonctionner à condition de se connecter.

L'application permet de sauvegarder en plus des codes TOTP de sauvegarder le code steam guard qui est spécifique à Steam et à son ecosystème.

Concernant l'interface utilisateur, ce qui m’a marqué, c’est le côté pratique l'application. Les icônes des émetteurs sont enfin visibles, ce qui rend la recherche beaucoup plus rapide que dans Google Authenticator où il fallait tout lire ligne par ligne. Autre confort non négligeable : le déverrouillage biométrique intégré à l'application pour accéder aux codes, qui apporte une sécurité supplémentaires.

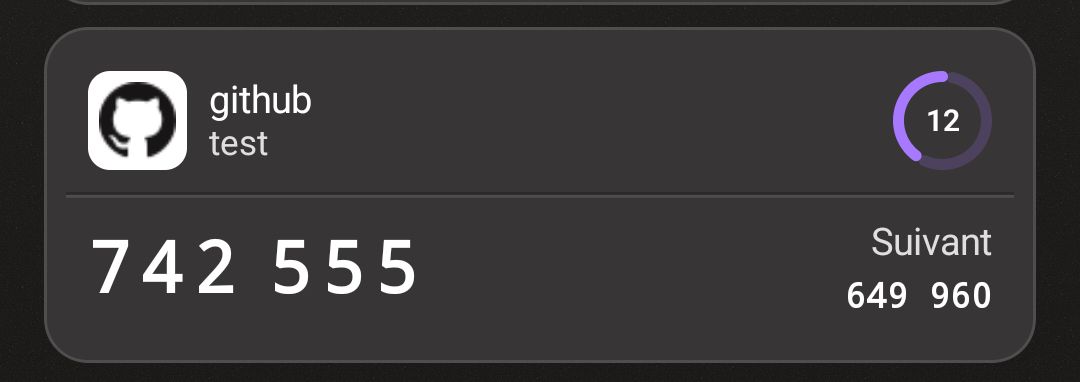

L'interface possède aussi un affichage pour permettre de montrer le prochain code (fonctionnalitée qui n'est pas désactivable pour le moment). Cela peut se révéler pratique quand on arrive à court de temps mais peut être un vrai problème si quelqu'un s'avise de regarder par dessus notre épaule (je ne suis pas vraiment parano mais rappel que l'ingénierie sociale est une des sources principales d'attaque informatique).

Pour la partie migration d'un autre service à celui-ci, les fournisseurs de 2FA actuellements supportés sont 2FAS, Bitwarden Authenticator, Google Authenticator, Proton Pass, LastPass Authenticator, Ente Auth et Aegis Authenticator. Des forunisseurs comme Authy et Microsoft Authenticator ne sont pour l'instant pas disponibles car l'exportation est bloquée au niveau des fournisseurs.

L’importation des comptes est simple. Depuis Google Authenticator, on gènère un QR code que l'on prend on capture d'écran, par la suite, on scanne celui ci avec le Proton Auth (en accédant aux photos) et voilà, tout est transféré sans effort.

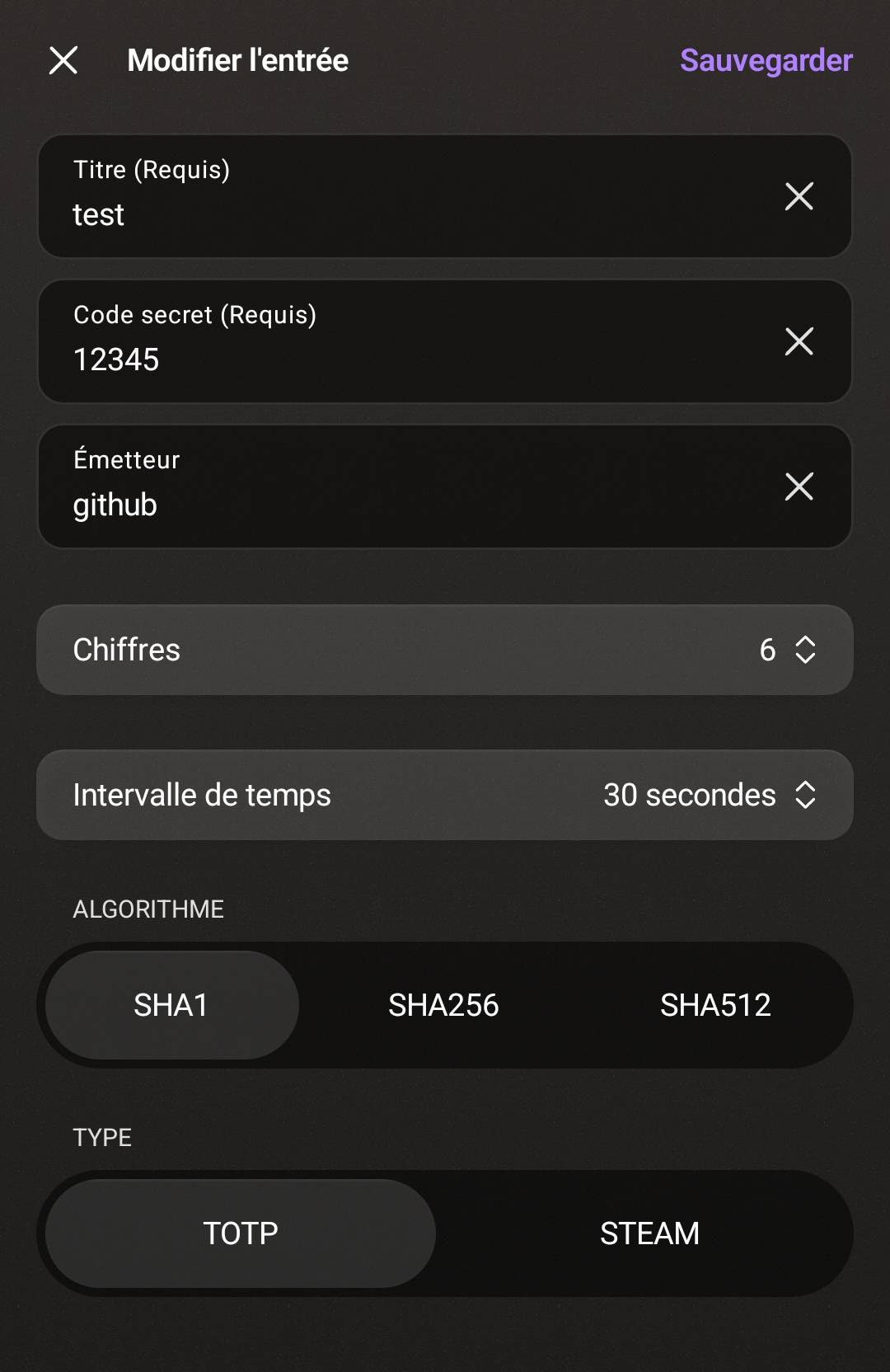

À noter, pour chaque entrée on peux se permettre de change l’algorithme de hachage (SHA‑1, SHA‑256 et SHA-512), la durée de validité du code (30 s et 60 s) ainsi que la taille du code généré (entre 6 et 8).

Proton propose de stocker des code pour du TOTP, ceux-ci se base se sur la RFC 6238 qui spécifie le code est généré avec la même équation des deux côtés :

même secret + même algorithme de hashage + même durée de validité (time‑step) = même code des deux côtés.

Donc le premier problème est que si on définis 60 s côté Proton, mais que le serveur attend toujours 30 s, à l’instant t0, l'application généreras un code valide côté client, mais le serveur, calculant avec 30 s, en générera un autre. Le résultat sera donc un refus de connexion.

De plus, la norme TOTP est basée sur HMAC-SHA-1, et même si certains services supportent SHA‑256 ou SHA‑512, il faut que le serveur le reconnaisse.

“You can't arbitrarily decide yourself the parameters Bitwarden should use. Their implementation uses SHA‑1 so you must use SHA‑1.” via reddit

Autrement dit, changer l’algorithme localement sans que le serveur suive aura le même effet qu’un time‑step mal configuré : les HMAC seront différents et le serveur ne validera pas non plus le code.

Pareil pour l'option de taille du code généré, le standard TOTP repose sur le standard HOTP (RFC 4226). Ce dernier prévoit une sortie de d chiffres (6 ≤ d ≤ 8), où d est spécifié dans le fichier de provisionnement (QR code ou secret) et doit être partagé entre l’authentificateur et le serveur. Donc encore une fois, quand les paramètres diffèrent entre client et serveur, on peux ne plus avoir de code valide.

Proposer ces modifications n'est donc, à mon sens, pas une bonne idée pour les codes où l'on ne maitrise par les paramètres de l'émetteur. Il serait bien de pouvoir automatiquement le limiter en fonction du dit émetteur de secret.

Comparé à d'autres alternatives que j'ai eu l'occasion d'utiliser :

- Bitwarden fait bien le job et offre aussi la synchro, mais tout est lié au même coffre que les mots de passe, ce qui centralise un peu trop.

- Google Authenticator reste basique, sans biométrie mais il est universel.

- Proton, lui, isole mieux les usages et ajoute une interface plus moderne, même si elle n’est pas encore parfaite.

En lisant un post reddit, on peux cependant déjà voir les limites actuelles de l'outil : une interface un peu brute, un manque de standards de design dans l’écosystème Proton, et surtout des sauvegardes locales non chiffrées par défaut, qui laissent à l’utilisateur la responsabilité de protéger ses fichiers. En bref, l’outil est prometteur mais encore jeune (2 jours).

En l’état, Proton Authenticator me parait solide et de confiance mais requiert tout de même un peu d'affinage pour améliorer les quelques points mentionnés.